Dans l’écosystème automobile moderne, la sécurité TISAX s’impose comme le référentiel indispensable pour protéger les données sensibles et garantir la conformité aux exigences de cybersécurité les plus strictes. Ce label spécialisé répond aux enjeux critiques d’une industrie en pleine transformation numérique, où les échanges d’informations confidentielles entre constructeurs, équipementiers et sous-traitants se multiplient quotidiennement.

Architecture de cybersécurité TISAX : les fondamentaux

La triade CIA dans le contexte automobile

La sécurité TISAX repose sur les trois piliers fondamentaux de la cybersécurité, adaptés spécifiquement aux enjeux du secteur automobile. La confidentialité protège les secrets industriels contre l’espionnage économique, avec un chiffrement robuste des données sensibles utilisant des algorithmes AES-256 pour les données au repos et TLS 1.3 pour les données en transit. Les mécanismes de contrôle d’accès basés sur les rôles (RBAC) garantissent que seuls les utilisateurs autorisés accèdent aux informations stratégiques. La classification des données par niveau de sensibilité (public, interne, confidentiel, secret) permet une protection graduée et proportionnée.

L’intégrité assure que les spécifications techniques ne sont jamais altérées, avec des systèmes de détection d’intrusion (IDS/IPS) surveillant toute modification non autorisée. Les signatures numériques et fonctions de hachage (SHA-256, SHA-3) garantissent l’authenticité des documents techniques. Les systèmes de gestion de versions avec audit trails complets tracent chaque modification des spécifications critiques. Les mécanismes de validation et de checksums vérifient l’intégrité des fichiers de conception et des logiciels embarqués.

La disponibilité maintient la production sans interruption avec une architecture hautement disponible incluant redondance des serveurs critiques, réplication des données en temps réel et plans de reprise d’activité (PRA) testés régulièrement. Les solutions de sauvegarde 3-2-1 (3 copies, 2 supports différents, 1 hors site) protègent contre la perte de données. Les mécanismes de load balancing et de failover automatique assurent la continuité de service même en cas de défaillance matérielle.

Défense en profondeur : L’approche multicouche de TISAX

La sécurité TISAX impose une stratégie de défense en profondeur avec plusieurs niveaux de protection superposés. Le périmètre réseau constitue la première ligne de défense avec des firewalls nouvelle génération (NGFW) effectuant l’inspection approfondie des paquets, le filtrage applicatif et la prévention des intrusions. Les systèmes de prévention d’intrusion (IPS) détectent et bloquent les attaques en temps réel. Les passerelles web sécurisées (SWG) filtrent le trafic internet sortant et protègent contre les menaces web. Les VPN IPsec et SSL/TLS sécurisent les connexions distantes des employés et partenaires.

La segmentation réseau isole les environnements critiques avec une séparation stricte IT/OT via des zones démilitarisées (DMZ) et des VLANs dédiés. Les réseaux de production industrielle sont isolés des réseaux bureautiques pour éviter la propagation latérale des menaces. Les micro-segmentations créent des zones de confiance minimales autour des actifs critiques. Les contrôles d’accès inter-zones nécessitent une authentification forte et des autorisations explicites.

La sécurité des endpoints protège chaque terminal avec des solutions EDR (Endpoint Detection and Response) offrant détection comportementale des menaces, réponse automatisée aux incidents et forensic digital. Les antivirus et antimalwares nouvelle génération utilisent le machine learning pour détecter les menaces zero-day. Le chiffrement des disques durs (BitLocker, FileVault) protège les données en cas de vol. Les politiques de device control limitent l’utilisation des périphériques USB et externes.

La sécurité applicative sécurise le code dès la conception avec des pratiques DevSecOps intégrant la sécurité dans le cycle de développement. Les tests SAST (Static Application Security Testing) analysent le code source pour détecter les vulnérabilités. Les tests DAST (Dynamic Application Security Testing) évaluent les applications en cours d’exécution. Les WAF (Web Application Firewall) protègent contre les attaques OWASP Top 10 incluant injections SQL, XSS, CSRF et autres vecteurs d’attaque web.

Gestion des identités et des accès (IAM) pour TISAX

La sécurité TISAX impose des contrôles stricts sur les identités et accès. L’authentification forte utilise l’authentification multifacteur (MFA) obligatoire pour tous les accès privilégiés, combinant quelque chose que l’utilisateur connaît (mot de passe), possède (token, smartphone) et est (biométrie). Les solutions SSO (Single Sign-On) centralisent l’authentification via SAML, OAuth ou OpenID Connect. Les certificats numériques X.509 authentifient les machines et services. Les politiques de mots de passe robustes imposent complexité minimale, rotation régulière et historique pour éviter la réutilisation.

La gestion des privilèges applique le principe du moindre privilège avec des accès temporaires et just-in-time pour les comptes à privilèges. Les solutions PAM (Privileged Access Management) gèrent, surveillent et enregistrent tous les accès administrateurs. La séparation des tâches (SoD) empêche qu’une seule personne contrôle un processus critique de bout en bout. Les revues d’accès trimestrielles vérifient et révoquer les droits obsolètes.

Le cycle de vie des identités couvre l’onboarding avec provisioning automatisé des comptes lors de l’arrivée d’un collaborateur, selon son rôle et ses responsabilités. Les modifications de droits suivent les changements de poste avec workflow d’approbation. L’offboarding assure la révocation immédiate de tous les accès lors du départ d’un employé. La gestion des comptes de service utilise des credentials rotatifs automatiquement et des comptes dédiés non nominatifs.

Cybersécurité des systèmes industriels : exigences TISAX pour l’OT

Convergence IT/OT, nouveaux défis de sécurité

L’industrie automobile 4.0 voit converger les technologies de l’information (IT) et les technologies opérationnelles (OT). La sécurité TISAX reconnaît cette réalité avec des exigences spécifiques. La convergence IT/OT crée de nouvelles surfaces d’attaque avec des systèmes historiquement isolés désormais connectés à internet pour la maintenance à distance, les mises à jour OTA et l’optimisation de production. Les protocoles industriels (Modbus, Profinet, OPC-UA) n’ont pas été conçus avec la sécurité en priorité et nécessitent des protections additionnelles. L’héritage technologique maintient des équipements obsolètes sans patches de sécurité disponibles.

L’architecture Purdue structure la sécurité OT en niveaux hiérarchiques. Le niveau 0 (processus physique) inclut capteurs, actionneurs et dispositifs de terrain. Le niveau 1 (contrôle de base) comprend les automates programmables (PLC), contrôleurs et systèmes de contrôle distribués (DCS). Le niveau 2 (supervision) contient les systèmes SCADA, interfaces homme-machine (HMI) et stations d’opérateur. Le niveau 3 (opérations) regroupe les systèmes MES (Manufacturing Execution System) et historisation des données. Les niveaux 4-5 (entreprise) correspondent aux systèmes ERP, planification et gestion.

La segmentation IT/OT isole les environnements avec une DMZ industrielle entre IT et OT, un filtrage strict des flux par des firewalls industriels et des diodes réseau (data diodes) pour les flux unidirectionnels. Les jump servers sécurisés contrôlent les accès aux zones OT. Les réseaux physiquement séparés sont utilisés pour les systèmes ultra-critiques.

Menaces spécifiques aux environnements industriels

Les cyberattaques OT diffèrent fondamentalement des attaques IT traditionnelles. Les ransomwares industriels ciblent spécifiquement les systèmes de production avec chiffrement des postes d’opérateur et serveurs SCADA, blocage des automates et machines-outils, sabotage des recettes de production et demandes de rançon de plusieurs millions d’euros. Des attaques comme WannaCry (2017) ont paralysé des usines Renault et Nissan pendant plusieurs jours.

Les attaques par manipulation altèrent subtilement les processus de production avec modification des paramètres de soudure, des tolérances d’usinage ou des séquences d’assemblage. L’injection de défauts dans les composants critiques compromet la sécurité des véhicules. Le sabotage de la traçabilité efface les historiques de production. Ces attaques sont particulièrement insidieuses car leurs effets peuvent n’apparaître que des mois plus tard.

L’espionnage industriel OT vole la propriété intellectuelle avec extraction des programmes automates contenant le savoir-faire, copie des recettes et paramètres de production optimisés, surveillance des cadences et performances réelles, et identification des innovations non encore brevetées. Les attaquants APT (Advanced Persistent Threat) peuvent rester des années dans les systèmes industriels.

Sécurisation des systèmes SCADA et ICS selon TISAX

La sécurité TISAX impose des mesures spécifiques pour les systèmes industriels. Le hardening des systèmes renforce la sécurité de base avec désactivation des services et ports inutiles, application de configurations sécurisées (CIS Benchmarks), mise à jour régulière des firmwares et correctifs de sécurité, et changement des mots de passe par défaut des équipements. La suppression des comptes inutilisés, le chiffrement des communications entre composants et la désactivation des protocoles non sécurisés (Telnet, FTP) sont également essentiels.

La surveillance des systèmes OT détecte les anomalies avec des solutions de détection d’intrusion industrielle (IDS/IPS OT) comprenant la threat intelligence spécialisée OT, la détection comportementale des automates et le monitoring des protocoles industriels. Les SIEM industriels centralisent les logs des équipements OT, corrèlent les événements IT et OT, et génèrent des alertes sur comportements suspects. Les solutions de monitoring d’intégrité des fichiers détectent les modifications non autorisées des programmes automates et des configurations système.

Les procédures opérationnelles encadrent la sécurité avec gestion des changements nécessitant validation multi-niveaux pour toute modification, tests en environnement de pré-production, documentation complète des changements et possibilité de rollback rapide. La maintenance sécurisée utilise des accès VPN dédiés pour les interventions à distance, supervision en temps réel des actions de maintenance, révocation automatique des accès après intervention et journalisation complète de toutes les actions.

Technologies de cybersécurité avancées pour TISAX

Intelligence artificielle et machine learning

L’IA appliquée à la cybersécurité transforme la détection et la réponse aux menaces dans le contexte TISAX. La détection d’anomalies utilise des algorithmes de machine learning pour identifier les comportements suspects avec analyse comportementale des utilisateurs (UEBA) détectant les comptes compromis, détection des mouvements latéraux anormaux dans le réseau, identification des exfiltrations de données par pattern recognition, et prédiction des attaques avant leur pleine exécution basée sur des indicateurs précoces.

L’automatisation de la réponse accélère la réaction aux incidents avec orchestration automatisée (SOAR – Security Orchestration, Automation and Response), playbooks de réponse pré-configurés par type d’incident, isolation automatique des systèmes compromis et escalade intelligente vers les équipes de sécurité pour les cas complexes. Les délais de réponse passent de plusieurs heures à quelques minutes, limitant drastiquement l’impact des attaques.

L’analyse prédictive anticipe les menaces avec modélisation des risques cyber par machine learning, priorisation intelligente des vulnérabilités selon probabilité d’exploitation, simulation de scénarios d’attaque complexes et recommandations proactives d’amélioration de la posture de sécurité. Ces technologies permettent une approche prédictive plutôt que réactive de la cybersécurité.

Zero Trust Architecture pour TISAX

Le modèle Zero Trust s’aligne parfaitement avec les exigences de sécurité TISAX en considérant que aucune entité n’est digne de confiance par défaut. Les principes fondamentaux incluent la vérification explicite de chaque accès sans confiance implicite, l’application du moindre privilège avec accès minimal nécessaire, et l’hypothèse de compromission permanente avec surveillance continue et isolation des incidents.

L’implémentation Zero Trust s’articule autour de plusieurs composants. La micro-segmentation crée des périmètres de sécurité granulaires autour de chaque ressource avec isolation des workloads critiques et contrôle d’accès au niveau réseau, applicatif et données. L’authentification continue vérifie l’identité en permanence avec réévaluation dynamique du niveau de confiance, authentication adaptative selon le contexte (localisation, device, comportement), et challenges supplémentaires pour les actions sensibles.

Le Software-Defined Perimeter (SDP) masque l’infrastructure avec invisibilité des ressources aux utilisateurs non autorisés, établissement de connexions chiffrées one-to-one, et politique de deny-all par défaut. L’accès réseau zero-trust (ZTNA) remplace les VPN traditionnels avec authentification forte pré-connexion et accès application-spécifique sans accès réseau complet.

Threat Intelligence et partage d’Information

La threat intelligence améliore la posture proactive de défense TISAX. Les sources de renseignement incluent des feeds de threat intelligence commerciaux et open-source (OSINT), des partages sectoriels via ISACs (Information Sharing and Analysis Centers) automobile, une veille sur le dark web et forums clandestins, et l’analyse de malwares et campagnes APT ciblant l’automobile.

L’intégration opérationnelle rend la threat intelligence actionnable avec enrichissement automatique des alertes de sécurité par contexte, blocage préventif des IoC (Indicators of Compromise) connus, hunting proactif de menaces dans l’infrastructure, et adaptation des règles de détection selon l’évolution des tactiques adverses. Les frameworks MITRE ATT&CK mappent les techniques d’attaque et évaluent la couverture défensive.

Le partage d’information renforce la défense collective avec participation aux communautés sectorielles de cybersécurité, partage anonymisé d’IoC avec les pairs, contribution aux bases de connaissances collectives et collaboration lors d’incidents majeurs affectant le secteur. Le protocole STIX/TAXII standardise les échanges de threat intelligence entre organisations.

Chiffrement et cryptographie dans TISAX

La sécurité TISAX exige des pratiques cryptographiques robustes. Le chiffrement des données protège la confidentialité avec chiffrement au repos (data-at-rest) des bases de données, fichiers et backups utilisant AES-256, chiffrement en transit (data-in-transit) via TLS 1.3 pour HTTPS et IPsec pour VPN, et chiffrement de bout en bout pour les communications ultra-sensibles. La gestion des clés cryptographiques utilise des HSM (Hardware Security Modules) pour le stockage sécurisé, une rotation régulière des clés selon politiques définies, et une séparation des responsabilités dans la gestion des clés.

Les signatures numériques garantissent l’authenticité avec signature des documents techniques et contrats électroniques, signature du code logiciel et firmware (code signing), certificats numériques X.509 pour l’authentification des machines et PKI (Public Key Infrastructure) pour la gestion du cycle de vie des certificats. Les fonctions de hachage sécurisées (SHA-256, SHA-3) assurent l’intégrité des fichiers critiques.

La cryptographie post-quantique prépare l’avenir avec évaluation des risques quantiques sur les algorithmes actuels, migration progressive vers des algorithmes résistants quantiques (lattice-based, hash-based), et crypto-agilité permettant le changement d’algorithmes sans refonte complète. Les ordinateurs quantiques menaceront dans 10-15 ans les algorithmes actuels comme RSA et ECC, nécessitant une anticipation dès maintenant.

Tests d’intrusion approfondis pour la sécurité TISAX

Méthodologies de Pentest avancées

Les tests d’intrusion constituent un pilier de la validation TISAX. Le Red Team Assessment simule une attaque APT réaliste avec une équipe d’attaquants (Red Team) utilisant toutes les techniques possibles, une équipe défensive (Blue Team) tentant de détecter et bloquer les attaques, et un exercice durant plusieurs semaines simulant un adversaire persistant. Les objectifs incluent l’exfiltration de données sensibles, la prise de contrôle de systèmes critiques et l’évaluation de la capacité de détection et réponse.

Le Purple Team Exercise combine attaque et défense avec collaboration entre Red Team et Blue Team pour amélioration mutuelle, exécution d’attaques connues pour valider les contrôles de sécurité, ajustement en temps réel des règles de détection, et transfert de connaissance sur les TTPs (Tactics, Techniques, Procedures) des attaquants. Cette approche maximise l’apprentissage et accélère l’amélioration de la posture de sécurité.

L’Assumed Breach Testing part d’un système déjà compromis avec simulation d’un attaquant ayant déjà un pied dans le système, test des capacités de détection de mouvements latéraux, évaluation de la segmentation et du cloisonnement des données, et validation des procédures de réponse à incident. Cette approche réaliste évalue la résilience face à une compromission réussie.

Périmètres de test spécifiques TISAX

Les pentests TISAX couvrent des périmètres variés. Le test d’infrastructure réseau analyse la sécurité du réseau d’entreprise avec scan et énumération des assets réseau (serveurs, équipements réseau, IoT), exploitation des vulnérabilités système et réseau, test de la segmentation réseau et VLAN hopping, attaques sur protocoles réseau (ARP poisoning, DHCP spoofing), et évaluation de la configuration des firewalls et routeurs.

Le test d’applications web et mobiles évalue la sécurité applicative avec injection SQL, XSS, CSRF et autres attaques OWASP Top 10, test d’authentification et gestion de session, analyse des mécanismes d’autorisation, recherche de failles de logique métier, test d’API REST/SOAP, reverse engineering d’applications mobiles et analyse de la sécurité des communications client-serveur.

Le test d’Active Directory cible le cœur de l’infrastructure IT avec énumération des utilisateurs, groupes et permissions, attaques sur protocoles d’authentification (Kerberos, NTLM), élévation de privilèges vers Domain Admin, exploitation de mauvaises configurations (GPO, ACL), persistence et mouvement latéral, et Golden Ticket, Silver Ticket et autres attaques avancées AD.

Le test de sécurité OT/ICS évalue les systèmes industriels avec analyse des protocoles industriels (Modbus, Profinet, OPC-UA), test de sécurité des automates et contrôleurs, évaluation des interfaces HMI et SCADA, recherche de credentials par défaut sur équipements industriels, test de segmentation IT/OT, et simulation d’attaques sur processus industriels en environnement sécurisé.

Scénarios d’attaque réalistes pour l’automobile

Les scénarios TISAX-spécifiques reproduisent des menaces réelles. Le vol de propriété intellectuelle simule un attaquant APT avec infiltration initiale via phishing ciblé (spear phishing), élévation de privilèges et mouvement latéral, identification des serveurs de CAO et PLM (Product Lifecycle Management), exfiltration de plans de véhicules et composants, et couverture des traces pour éviter la détection. Ce scénario évalue la capacité à protéger les crown jewels de l’entreprise.

L’attaque sur chaîne d’approvisionnement compromet un fournisseur avec ciblage d’un sous-traitant moins sécurisé, compromission de sa connexion VPN vers votre réseau, pivot depuis le réseau du fournisseur vers vos systèmes, accès aux données partagées dans l’extranet, et propagation de malware via des livrables infectés. Ce scénario reflète des attaques réelles comme SolarWinds ou Kaseya.

Le ransomware industriel paralyse la production avec infection initiale via email malveillant ou vulnérabilité, spread automatisé sur le réseau via SMB et RDP, ciblage prioritaire des systèmes de production et backups, chiffrement simultané des postes, serveurs et SCADA, et affichage de demande de rançon. Le test évalue les capacités de détection précoce, d’isolation rapide et de restauration depuis les sauvegardes.

Exploitation de vulnérabilités Zero-Day et N-Day

Les tests avancés incluent l’exploitation de failles non patchées. Les vulnérabilités N-day exploitent des CVE publiques non encore corrigées avec recherche de systèmes vulnérables dans le périmètre, développement d’exploits adaptés à votre environnement, chaînes d’exploitation combinant plusieurs CVE, et évaluation du process de gestion des correctifs. De nombreuses violations majeures exploitent des vulnérabilités connues depuis des mois mais non patchées.

Les vulnérabilités Zero-day découvrent des failles inconnues avec fuzzing d’applications et de protocoles propriétaires, reverse engineering de firmwares et d’applications critiques, recherche de vulnérabilités logiques dans les workflows métier, et test de robustesse des formats de fichiers CAO/PLM. Les failles découvertes sont divulguées de manière responsable avec un délai pour corriger avant publication.

L’exploitation post-exploitation évalue ce qu’un attaquant peut faire après compromission avec persistence (backdoors, scheduled tasks, registry modifications), privilege escalation vers les comptes les plus privilégiés, credential harvesting (mimikatz, LSASS dumping), lateral movement vers les systèmes les plus sensibles, et data exfiltration via canaux cachés (DNS tunneling, steganography).

Détection, réponse et résilience cyber dans TISAX

SOC et Opérations de sécurité

Un Security Operations Center (SOC) mature est essentiel pour la sécurité TISAX. La surveillance 24/7 détecte les menaces en continu avec monitoring en temps réel des logs et événements de sécurité, corrélation automatisée via SIEM (Splunk, QRadar, Sentinel), hunting proactif de menaces dans l’infrastructure, et gestion des alertes avec qualification et tri par criticité.

La réponse aux incidents suit un processus structuré avec détection et triage des incidents selon criticité, analyse forensic pour comprendre l’attaque, containment pour limiter la propagation, éradication du vecteur d’attaque, recovery pour restaurer les opérations normales, et lessons learned pour améliorer les défenses. Le temps moyen de détection (MTTD) et de réponse (MTTR) sont des KPI critiques.

L’amélioration continue optimise les opérations avec tuning des règles de corrélation SIEM pour réduire les faux positifs, développement de playbooks de réponse automatisés, formation continue des analystes SOC, et simulation régulière d’incidents majeurs. La maturité du SOC évolue de réactif vers proactif et prédictif.

Gestion de crise et plan de continuité Cyber

La sécurité TISAX exige une préparation aux incidents majeurs. Le plan de réponse à incident (IRP) structure la gestion avec définition des rôles et responsabilités (RACI), procédures d’escalade selon la gravité, chaîne de décision et d’approbation, communication interne et externe (clients, autorités, presse), et coordination avec les équipes métier et la direction.

Le plan de continuité d’activité cyber (Cyber-BCP) maintient les opérations avec identification des processus critiques et RTO/RPO associés, basculement vers les sites de secours, activation des systèmes de backup, procédures dégradées permettant de continuer l’activité, et stratégies de communication avec les parties prenantes. L’objectif est de minimiser l’arrêt de production même en cas d’attaque majeure.

Les exercices de crise préparent les équipes avec tabletop exercises simulant des scénarios d’attaque, war games avec Red Team vs Blue Team, simulation de crise cyber impliquant la direction, débriefs et ajustement des procédures, et mesure des temps de réponse et de récupération. Les exercices révèlent les gaps organisationnels et techniques avant qu’un incident réel ne les expose.

Forensic et investigation Post-Incident

L’investigation forensic analyse les incidents pour TISAX avec préservation des preuves numériques suivant des procédures légales, analyse de mémoire RAM et disques durs, reconstitution de la timeline de l’attaque, identification des IoC (Indicators of Compromise), et production de rapports forensic détaillés. Les outils incluent Autopsy, FTK, EnCase et Volatility pour l’analyse mémoire.

La threat hunting recherche proactivement des compromissions avec hypothèses basées sur threat intelligence, investigation dans les logs historiques, recherche de persistence mechanisms, identification de C2 communications, et validation ou invalidation des hypothèses. Le hunting complémente les alertes SIEM en cherchant ce qui n’a pas été détecté automatiquement.

Les lessons learned capitalisent sur chaque incident avec analyse root cause pour comprendre comment l’attaque a réussi, identification des gaps de sécurité exploités, mise à jour des procédures et playbooks, implémentation de contrôles compensatoires, et partage anonymisé avec la communauté sectorielle. Chaque incident devient une opportunité d’amélioration.

Métriques et KPI de cybersécurité TISAX

La mesure de la sécurité TISAX s’appuie sur des indicateurs objectifs. Les métriques de détection incluent le temps moyen de détection (MTTD) des incidents, le taux de détection des attaques simulées, le nombre de faux positifs vs vrais positifs, et la couverture de détection par kill chain (Mitre ATT&CK).

Les métriques de réponse mesurent l’efficacité avec le temps moyen de réponse (MTTR) aux incidents, le temps de containment après détection, le taux de résolution au premier niveau, et le nombre d’incidents escaladés à la crise. L’objectif est de réduire continuellement ces délais.

Les métriques de vulnérabilités suivent l’exposition avec nombre de vulnérabilités critiques et hautes non corrigées, temps moyen de patching après publication d’une CVE, couverture des scans de vulnérabilités, et score de risque agrégé de l’organisation. Ces métriques dirigent la priorisation des efforts de remédiation.

Les métriques de conformité valident l’alignement TISAX avec taux de conformité aux contrôles du questionnaire VDA ISA, nombre d’écarts identifiés lors des audits internes, taux de réalisation du plan de remédiation, et score de maturité de cybersécurité. Ces indicateurs préparent les audits TISAX externes.

Cybersécurité des données et Privacy by Design pour TISAX

Classification et protection des données sensibles

La sécurité TISAX exige une gestion rigoureuse des données. La taxonomie des données classifie l’information avec public (librement partageable), interne (usage interne uniquement), confidentiel (accès restreint, impact modéré en cas de divulgation), et secret (ultra-sensible, impact majeur en cas de fuite). Chaque niveau impose des contrôles de sécurité proportionnés.

Le Data Loss Prevention (DLP) prévient les fuites avec détection de données sensibles en mouvement (emails, transferts), blocage automatique des exfiltrations non autorisées, chiffrement forcé pour les données classifiées, et alertes sur tentatives d’accès ou de partage suspect. Les règles DLP s’appuient sur pattern matching, fingerprinting et machine learning.

La gestion des données structurées et non structurées protège l’ensemble avec chiffrement des bases de données contenant les données techniques, contrôle d’accès granulaire au niveau enregistrement, masquage et anonymisation pour les environnements de développement, et audit de tous les accès aux données sensibles. Les documents non structurés (CAO, PDF) nécessitent IRM (Information Rights Management) empêchant copie et impression.

RGPD et protection des données personnelles dans TISAX

Le module optionnel protection des données personnelles de TISAX intègre le RGPD. Le registre des traitements documente tous les usages avec finalités et bases légales du traitement, catégories de données personnelles traitées, destinataires et transferts internationaux, durées de conservation, et mesures de sécurité mises en œuvre. Ce registre doit être maintenu à jour en continu et disponible pour les audits TISAX.

Les analyses d’impact (DPIA) évaluent les risques privacy avec identification des traitements à haut risque, analyse des risques pour les droits et libertés, évaluation des mesures de protection, et validation par le DPO (Data Protection Officer). Une DPIA est obligatoire pour les systèmes de tracking véhicules, les applications de télématique et le traitement de données biométriques.

La privacy by design intègre la protection dès la conception avec minimisation des données collectées (principe de nécessité), pseudonymisation et anonymisation par défaut, rétention limitée avec purge automatique, et configuration sécurisée des paramètres de confidentialité. Ces principes s’appliquent dès le développement des applications et systèmes.

Sécurisation des transferts internationaux de données

La sécurité TISAX encadre strictement les flux transfrontaliers. Les mécanismes de transfert conformes au RGPD incluent les clauses contractuelles types (SCC) approuvées par la Commission européenne, les règles d’entreprise contraignantes (BCR) pour les groupes multinationaux, les décisions d’adéquence pour certains pays (UK, Canada, Japon), et les dérogations spécifiques pour situations exceptionnelles.

L’évaluation des risques de transfert analyse le pays destinataire avec législation locale sur l’accès aux données (Cloud Act, lois de surveillance), niveau de protection des données personnelles, stabilité juridique et politique, et risques d’ingérence gouvernementale. Suite à l’arrêt Schrems II, une vigilance accrue s’impose pour les transferts vers les USA.

Les mesures supplémentaires renforcent les transferts avec chiffrement de bout en bout empêchant l’accès par le prestataire, stockage des clés exclusivement en Europe, architecture multi-cloud évitant la dépendance à un fournisseur américain, et clauses contractuelles garantissant la résistance aux demandes gouvernementales. La documentation de ces mesures est essentielle pour les audits TISAX.

Gestion du cycle de vie des données

La sécurité TISAX impose une gestion complète du cycle de vie. La collecte sécurisée minimise les risques avec validation et sanitisation des inputs utilisateurs, chiffrement des canaux de collecte (HTTPS, FTPS), logging des événements de collecte, et consentement explicite pour les données personnelles. Les formulaires web doivent intégrer protection CSRF et validation côté serveur.

Le stockage sécurisé protège les données au repos avec chiffrement transparent des bases de données (TDE), chiffrement au niveau fichier pour les documents sensibles, contrôles d’accès stricts (RBAC, ABAC), et ségrégation physique ou logique par niveau de sensibilité. Les sauvegardes doivent être chiffrées avec les mêmes standards que les données de production.

Le partage contrôlé limite la diffusion avec politique de need-to-know stricte, DLP bloquant les transferts non autorisés, watermarking des documents sensibles, et traçabilité complète des accès et partages. Les solutions de collaboration sécurisée (secure file sharing) remplacent les emails pour les documents confidentiels.

La destruction sécurisée garantit l’irrécupérabilité avec effacement cryptographique (cryptographic erasure) des données chiffrées, wiping conforme aux normes (DoD 5220.22-M, NIST 800-88), destruction physique des supports pour les données ultra-sensibles, et certificat de destruction pour la traçabilité. La politique de rétention définit les durées de conservation par type de données.

Architecture Cloud et sécurité multi-cloud pour TISAX

Modèles de déploiement Cloud et implications sécurité

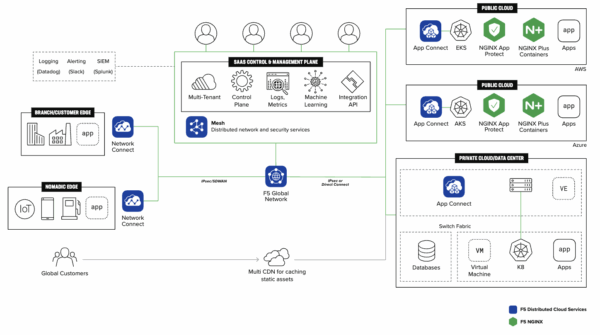

L’adoption du cloud dans l’automobile nécessite une approche TISAX spécifique. Le cloud public (AWS, Azure, GCP) offre scalabilité et coûts optimisés mais soulève des questions de souveraineté des données, de multi-tenancy avec risques de fuite entre tenants, de dépendance au fournisseur (vendor lock-in), et de conformité aux exigences TISAX et RGPD. Les constructeurs peuvent imposer l’usage de clouds souverains ou européens.

Le cloud privé offre un contrôle total avec infrastructure dédiée sur site ou chez un hébergeur, isolation complète des données, personnalisation maximale des contrôles de sécurité, et conformité simplifiée aux exigences sectorielles. Les coûts d’investissement et d’exploitation sont cependant plus élevés, justifiant ce choix pour les données les plus sensibles uniquement.

Le cloud hybride combine flexibilité et contrôle avec données sensibles en cloud privé, workloads moins critiques en cloud public, burst capability vers le cloud public en cas de pic, et portabilité des applications entre environnements. La complexité de gestion et la sécurisation des interconnexions constituent les défis majeurs.

Shared Responsibility Model et sécurité Cloud

La sécurité TISAX dans le cloud repose sur un modèle de responsabilité partagée. Les responsabilités du fournisseur cloud couvrent la sécurité physique des datacenters (accès, surveillance, redondance), la sécurité de l’infrastructure (hyperviseur, réseau, stockage), la conformité aux certifications (ISO 27001, SOC 2), et la résilience et disponibilité de la plateforme. Le fournisseur sécurise le cloud lui-même.

Les responsabilités du client incluent la configuration sécurisée des services cloud (IAM, network security groups), le chiffrement des données (clés gérées par le client), la gestion des identités et accès, la surveillance et logging des événements, la conformité aux politiques internes et TISAX, et la protection des applications déployées. Le client sécurise tout ce qui est dans le cloud.

Les zones grises nécessitent une clarification contractuelle avec gestion des clés de chiffrement (qui contrôle réellement les clés ?), réponse aux incidents impliquant l’infrastructure cloud, accès des administrateurs cloud aux données, et respect des obligations de notification RGPD. Les SLA doivent définir précisément les engagements de sécurité.

Cloud Security Posture Management (CSPM)

Le CSPM automatise la surveillance de la sécurité cloud pour TISAX. La détection des misconfigurations identifie les erreurs avec buckets S3 publics exposant des données sensibles, groupes de sécurité trop permissifs, bases de données accessibles depuis internet, comptes privilégiés sans MFA, et chiffrements désactivés sur les ressources. 99% des incidents cloud résultent de mauvaises configurations, non de failles dans le cloud lui-même.

Le compliance monitoring vérifie l’alignement avec scans automatisés contre les benchmarks (CIS, NIST), vérification continue de la conformité TISAX et RGPD, alertes en temps réel sur les dérives de configuration, et reporting de conformité pour les audits. Les outils CSPM (Prisma Cloud, CloudGuard, Dome9) s’intègrent aux pipelines DevOps.

La remédiation automatisée corrige les problèmes avec correction automatique des misconfigurations selon politiques, quarantaine des ressources non conformes, rollback vers des configurations sécurisées validées, et workflow d’approbation pour les changements sensibles. L’auto-remediation réduit la fenêtre d’exposition de plusieurs jours à quelques minutes.

Container Security et Kubernetes dans TISAX

Les containers transforment le développement mais créent de nouveaux défis de sécurité. La sécurité des images protège la supply chain avec scan des vulnérabilités dans les images Docker, signature d’images pour garantir leur provenance, registry privée et sécurisée pour les images sensibles, et interdiction des images de sources non fiables. Les outils Trivy, Clair ou Anchore scannent les images avant déploiement.

La sécurité runtime des containers surveille l’exécution avec détection des comportements anormaux (process inattendu, accès fichier suspect), isolation des containers via namespaces et cgroups, policies de sécurité (AppArmor, SELinux), et limitation des privilèges (non-root, read-only filesystem). Les solutions Falco ou Sysdig assurent le runtime security monitoring.

La sécurité Kubernetes sécurise l’orchestration avec authentification et autorisation strictes (RBAC Kubernetes), segmentation réseau via Network Policies, secrets management sécurisé (chiffrement etcd, intégration avec vaults), contrôle d’admission validant les déploiements (Pod Security Policies/Standards), et hardening des composants Kubernetes (API server, kubelet). Les distributions durcies comme k3s ou distributions managées (EKS, AKS, GKE) simplifient la sécurisation.

DevSecOps et sécurité du cycle de développement pour TISAX

Shift-Left Security : intégrer la sécurité dès la conception

L’approche DevSecOps aligne développement et sécurité TISAX. Le threat modeling anticipe les risques dès la conception avec identification des assets critiques et flux de données, analyse des menaces par STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege), évaluation des risques par criticité, et définition des contrôles de sécurité à implémenter. Le threat modeling s’effectue avant toute ligne de code.

Les secure coding guidelines standardisent les pratiques avec règles de développement sécurisé (OWASP, CERT), revues de code focalisées sécurité, pair programming pour le code sensible, et formation continue des développeurs aux vulnérabilités. Les frameworks sécurisés et bibliothèques validées sont privilégiés sur le code custom.

Les security champions diffusent la culture avec développeurs formés et sensibilisés à la sécurité, référents sécurité au sein des équipes agiles, relais des bonnes pratiques et outils, et escalade vers l’équipe sécurité centralisée. Chaque squad DevOps devrait avoir son security champion.

Pipeline CI/CD sécurisé

La sécurité TISAX s’automatise dans le pipeline. Le SAST (Static Application Security Testing) analyse le code source avec détection de vulnérabilités (injections, XSS, hardcoded secrets), intégration dans l’IDE pour feedback immédiat, gate obligatoire dans le pipeline CI/CD, et reporting des vulnérabilités critiques bloquant le build. Les outils incluent SonarQube, Checkmarx, Veracode et Fortify.

Le DAST (Dynamic Application Security Testing) teste les applications en exécution avec scans automatisés après chaque déploiement, test des vulnérabilités OWASP Top 10, validation des contrôles de sécurité en conditions réelles, et intégration avec les environnements de staging. OWASP ZAP, Burp Suite et Acunetix offrent des capacités DAST.

Le SCA (Software Composition Analysis) gère les dépendances avec inventaire des bibliothèques et frameworks tiers, détection des vulnérabilités connues (CVE), vérification des licences open source, et alertes sur composants obsolètes ou non maintenus. Les outils Snyk, Black Duck et WhiteSource analysent les dépendances.

L’IAST (Interactive Application Security Testing) combine SAST et DAST avec instrumentation du code pour monitoring runtime, détection précise avec moins de faux positifs, analyse du flux de données en conditions réelles, et validation exploitabilité des vulnérabilités. IAST représente l’évolution des tests de sécurité applicatifs.

Infrastructure as Code (IaC) Security

L’IaC doit être sécurisée pour TISAX. Le scanning IaC détecte les misconfigurations avec analyse statique des templates Terraform, CloudFormation, Ansible, validation des configurations contre security benchmarks, détection de secrets hardcodés dans le code, et intégration dans le pipeline avant déploiement. Checkov, tfsec et Terrascan scannent l’IaC.

Le policy as code standardise les règles avec définition de politiques de sécurité sous forme de code (OPA, Sentinel), validation automatique de la conformité, rejection des déploiements non conformes, et versioning des politiques avec le code. L’IaC et le policy as code ensemble garantissent des déploiements sécurisés et conformes.

Le GitOps sécurise les déploiements avec toute configuration versionnée dans Git, pull-based deployment réduisant la surface d’attaque, audit trail complet de tous les changements, rollback facilité en cas de problème, et separation of duties via pull requests et approvals. Les outils Flux et ArgoCD implémentent le GitOps pour Kubernetes.

Secret Management et gestion des credentials

La sécurité TISAX interdit les secrets en clair. Le secret vault centralise la gestion avec stockage sécurisé des credentials, API keys, certificats, encryption keys, accès programmatique via API pour les applications, rotation automatique des secrets, et audit logging de tous les accès. HashiCorp Vault, Azure Key Vault et AWS Secrets Manager sont les solutions leaders.

Le dynamic secret generation renforce la sécurité avec génération à la demande de credentials temporaires, durée de vie limitée (quelques heures), révocation automatique après usage, et credentials uniques par application/service. Cette approche élimine les passwords statiques partagés.

L’encryption as a service délègue la cryptographie avec API de chiffrement/déchiffrement centralisée, clés jamais exposées aux applications, rotation des clés transparente, et audit de toutes les opérations cryptographiques. Les applications délèguent la complexité cryptographique au vault.

Cyber Threat Intelligence spécifique à l’automobile

Acteurs menaçants ciblant le secteur automobile

La threat intelligence TISAX identifie les adversaires. Les groupes APT étatiques mènent l’espionnage industriel avec APT10 (Chine) ciblant la propriété intellectuelle automobile, APT28/Fancy Bear (Russie) attaquant les supply chains, Lazarus Group (Corée du Nord) visant le vol de designs, et APT1/Comment Crew exfiltrant les innovations technologiques. Ces groupes disposent de ressources importantes et d’une persistance sur le long terme.

Les cybercriminels financièrement motivés déploient des ransomwares avec des gangs comme REvil/Sodinokibi, LockBit et BlackCat/ALPHV paralysant des usines automobiles. Conti a ciblé spécifiquement le secteur en 2021-2022. Les rançons demandées atteignent régulièrement 5 à 50 millions de dollars, exploitant l’urgence de reprendre la production.

Les hacktivistes mènent des actions politiques avec Anonymous ciblant des constructeurs pour leurs politiques environnementales, des groupes écologistes attaquant l’industrie automobile traditionnelle, et des collectifs s’opposant aux véhicules autonomes pour des raisons éthiques. Bien que moins sophistiqués, ces acteurs peuvent causer des disruptions significatives.

Les insiders malveillants exploitent leurs accès avec employés mécontents sabotant les systèmes, anciens employés exfiltrant des données vers des concurrents, prestataires externes abusant de leurs privilèges, et ingénieurs commerciaux emportant la propriété intellectuelle. L’insider threat combine accès légitime et connaissance approfondie, rendant la détection difficile.

Tactiques, Techniques et Procédures (TTPs) des attaquants

L’analyse des TTPs guide la défense TISAX. L’accès initial utilise le spear phishing avec emails ciblés contenant malware ou liens malveillants, l’exploitation de vulnérabilités sur des serveurs exposés (VPN, webmail, serveurs web), la compromission de fournisseurs tiers via supply chain attacks, les credentials volés achetés sur le dark web, et les attaques watering hole sur des sites fréquentés par le secteur automobile.

La persistance maintient l’accès avec création de comptes backdoor ou élévation de comptes existants, installation de webshells sur des serveurs web, modification de GPO pour exécution automatique, implants dans le firmware de devices, et compromission de systèmes d’authentification (Golden Ticket, Silver Ticket). L’objectif est de survivre aux redémarrages et aux tentatives de nettoyage.

L’élévation de privilèges accède aux données sensibles via exploitation de vulnérabilités système (Windows, Linux), abus de misconfigurations (permissions excessives, services vulnérables), credential dumping (mimikatz, LSASS), token impersonation et pass-the-hash/pass-the-ticket. L’attaquant vise le Domain Admin ou équivalent pour contrôle total.

Le mouvement latéral explore le réseau avec énumération Active Directory (BloodHound), exploitation de relations de confiance, Remote Desktop Protocol (RDP) et PsExec, exploitation de partages réseau (SMB), et pivoting via systèmes compromis. L’attaquant cartographie le réseau pour identifier les crown jewels.

L’exfiltration extrait les données avec compression et chiffrement pour éviter la DLP, transferts via canaux autorisés (HTTPS, DNS tunneling), staging des données sur des serveurs internes, puis exfiltration en plusieurs étapes, utilisation de services cloud légitimes (OneDrive, Dropbox), et transferts pendant les heures creuses pour éviter la détection. Les attaquants sophistiqués limitent le débit pour rester sous les seuils d’alerte.

Threat Intelligence Platforms et intégration

Les TIP (Threat Intelligence Platforms) centralisent la veille avec agrégation de feeds commerciaux et open source, enrichissement automatique des IoC avec contexte, corrélation entre différentes sources de threat intelligence, partage d’indicateurs avec la communauté sectorielle, et intégration avec SIEM, firewall, EDR pour blocage automatique. MISP, ThreatConnect et Anomali sont les plateformes populaires.

Les indicateurs de compromission (IoC) permettent la détection avec IP addresses de C2 servers, domain names et URLs malveillants, hash de fichiers malware (MD5, SHA-1, SHA-256), email addresses utilisées pour phishing, et patterns d’attaque (YARA rules, Sigma rules). La fraîcheur des IoC est critique car les attaquants changent régulièrement d’infrastructure.

Le MITRE ATT&CK Framework structure la défense avec mapping des techniques d’attaque observées, évaluation de la couverture de détection par technique, priorisation des gaps de sécurité, validation des contrôles via purple teaming, et communication standardisée sur les menaces. ATT&CK est devenu le langage commun de la threat intelligence.

Conformité réglementaire et convergence avec TISAX

Directive NIS2 et cybersécurité des infrastructures critiques

La directive NIS2 renforce les exigences cyber en Europe. Le champ d’application inclut désormais les constructeurs automobiles comme entités essentielles, les équipementiers de rang 1 comme entités importantes, la supply chain automobile de manière extensive, et impose des obligations de cybersécurité renforcées. La transposition en droit national impose des pénalités sévères en cas de non-conformité.

Les exigences NIS2 s’alignent avec TISAX sur gestion des risques cyber avec analyse et traitement des risques, gestion des incidents avec détection, notification et réponse, continuité d’activité avec plans de continuité et reprise, sécurité de la supply chain avec évaluation des fournisseurs, mesures de sécurité techniques incluant chiffrement, authentification, contrôle d’accès, et gouvernance avec responsabilité de la direction.

La notification d’incidents NIS2 impose des délais stricts avec alerte précoce sous 24h après détection, notification complète sous 72h avec détails de l’incident, rapport final après résolution avec analyse root cause, et notification aux clients affectés selon RGPD. Les entreprises TISAX doivent intégrer ces processus dans leur gestion d’incidents.

Règlements UN R155 et R156 : cybersécurité des véhicules

Les règlements UN imposent la cybersécurité véhicule. Le UN R155 (cybersécurité) exige un Cyber Security Management System (CSMS) couvrant organisation et processus de cybersécurité, identification et évaluation des risques cyber véhicules, mesures de protection de la conception à la fin de vie, détection et réponse aux cyberattaques, et tests et audits réguliers du CSMS. Obligatoire depuis juillet 2024 pour les nouveaux types de véhicules.

Le UN R156 (mises à jour logicielles) encadre les Software Update Management Systems (SUMS) avec processus sécurisé de développement et déploiement des mises à jour, authentification et validation des updates, protection contre les mises à jour malveillantes, rollback capability en cas de problème, et traçabilité complète des versions logicielles. Les mises à jour OTA doivent respecter ces exigences.

La complémentarité avec TISAX est forte car UN R155/156 couvrent le produit véhicule tandis que TISAX protège l’organisation et les données. Une approche complète nécessite les deux avec TISAX pour sécuriser le développement et la supply chain, UN R155/156 pour sécuriser le véhicule lui-même, processus intégrés partageant des contrôles communs, et audits coordonnés pour optimiser les efforts.

ISO 21434 : Ingénierie de cybersécurité automobile

La norme ISO 21434 définit les processus d’ingénierie cyber automobile. Le cycle de vie sécurité couvre concept avec threat analysis et risk assessment (TARA), développement avec security requirements et architecture sécurisée, production avec cybersécurité de la fabrication, opérations avec monitoring et réponse aux incidents véhicules, et maintenance avec updates et patches tout au long de la vie. La sécurité est intégrée du berceau au tombeau.

Les activités continues maintiennent la sécurité avec gestion des vulnérabilités véhicules via VSOC (Vehicle SOC), threat intelligence spécifique automobile, gestion des cyber incidents remontés du terrain, et amélioration continue basée sur les retours d’expérience. Les constructeurs doivent maintenir la sécurité pendant 10-15 ans après la vente.

L’interaction TISAX-ISO 21434 se coordonne avec TISAX protégeant les systèmes de développement et PLM, ISO 21434 sécurisant les processus d’ingénierie véhicule, threat intelligence partagée entre organisation et produit, et compétences cyber mutualisées entre équipes TISAX et ISO 21434. Les organisations matures intègrent les deux démarches.

Formation et sensibilisation à la cybersécurité TISAX

Programme de security awareness

La sécurité TISAX repose sur les humains. La sensibilisation générale couvre tous les collaborateurs avec les fondamentaux de la cybersécurité (mots de passe, phishing), la classification et protection des données sensibles, les procédures de signalement d’incidents, et les bonnes pratiques de sécurité quotidiennes. Des modules e-learning réguliers maintiennent la vigilance.

Les simulations de phishing testent et forment avec campagnes régulières simulant des attaques réelles, analyse du taux de clic et de signalement, formation immédiate des personnes ayant cliqué, et gamification pour encourager la vigilance. Le taux de clic devrait descendre sous 5% après plusieurs campagnes.

Les communications de sensibilisation renforcent la culture avec newsletters sécurité mensuelles, affiches et rappels visuels dans les locaux, vidéos courtes sur des sujets ciblés, et partage des incidents (anonymisés) comme cas d’école. La répétition et la variété des formats maximisent l’impact.

Formation technique des équipes IT et sécurité

Les compétences techniques doivent être maintenues à jour. La formation continue des équipes sécurité couvre les certifications professionnelles (CISSP, CISM, CEH, OSCP), la participation à des conférences sectorielles (RSA, Black Hat, DEFCON), les formations sur nouvelles technologies et menaces, et les exercices pratiques (capture the flag, red team/blue team). Le budget formation devrait représenter 5-10% de la masse salariale sécurité.

La formation aux outils assure la maîtrise avec SIEM, analyse de logs et corrélation d’événements, EDR et investigation forensic, tools de pentest et ethical hacking, et solutions de sécurité cloud et container. Chaque nouvel outil déployé doit s’accompagner d’une formation appropriée.

Les communautés de pratique favorisent le partage avec réunions régulières des équipes sécurité, partage d’expérience sur incidents et résolutions, veille collaborative sur les menaces sectorielles, et mentorat des juniors par les seniors. La connaissance collective dépasse la somme des expertises individuelles.

Gouvernance et pilotage de la sécurité TISAX

Le comité de sécurité dirige la stratégie avec participation de la direction générale, RSSI, DSI, DPO, directions métier, représentants légaux et audit interne. Ce comité se réunit trimestriellement pour réviser les risques cyber, valider les investissements sécurité, suivre le plan de conformité TISAX et arbitrer sur les incidents majeurs.

Les indicateurs de pilotage éclairent les décisions avec métriques techniques (vulnérabilités, incidents, temps de réponse), métriques de conformité (taux de conformité TISAX, écarts audits), métriques financières (coût par incident, ROI des investissements sécurité), et métriques de maturité (évolution du score de cybersécurité). Un dashboard exécutif synthétise ces indicateurs.

La roadmap sécurité planifie les évolutions avec plan pluriannuel aligné sur la stratégie business, priorisation des projets par criticité et ROI, allocation budgétaire cohérente avec les ambitions, et revue trimestrielle avec ajustements selon les menaces émergentes. La cybersécurité nécessite une vision long terme au-delà des urgences quotidiennes.

Les experts en cybersécurité de Piirates vous accompagnent dans votre démarche TISAX avec des pentests professionnels couvrant l’intégralité de votre périmètre technique. De l’infrastructure réseau aux applications métier, des systèmes industriels OT aux environnements cloud, nous testons vos défenses comme le ferait un attaquant réel.

Notre approche pragmatique identifie les vulnérabilités critiques, évalue vos contrôles de sécurité en conditions réelles, et vous fournit un plan de remédiation actionnable aligné sur les exigences TISAX. Chaque test est calibré selon votre contexte spécifique automobile, vos contraintes opérationnelles et votre niveau de maturité cyber.

Ne laissez pas les cybermenaces compromettre votre conformité TISAX ou mettre en péril vos relations avec les constructeurs. Investissez dans une cybersécurité proactive qui protège réellement vos actifs critiques et démontre votre engagement envers l’excellence sécuritaire.